[해킹강좌] 03.윈도우 계정 비밀번호 해킹1 (Brute Force Attack)

IT/해킹오늘은 Proactive Password Auditor(PPA)를 이용하여 윈도우 계정 비밀번호를 뚫는 실습을 해보겠습니다.

실제 상황이라면 피공격자 컴퓨터의 메모리 덤프를 떠오거나 SAM파일을 추출해서 비밀번호를 알아내겠지만, 오늘은 PPA를 이용하여 메모리 덤프 혹은 SAM파일을 따온 뒤 어떠한 방식으로 비밀번호를 알아내는지 보여드리겠습니다.

먼저 PPA를 다운로드 받읍시다! 유로프로그램이므로 트라이얼 버전을 준비했습니다.

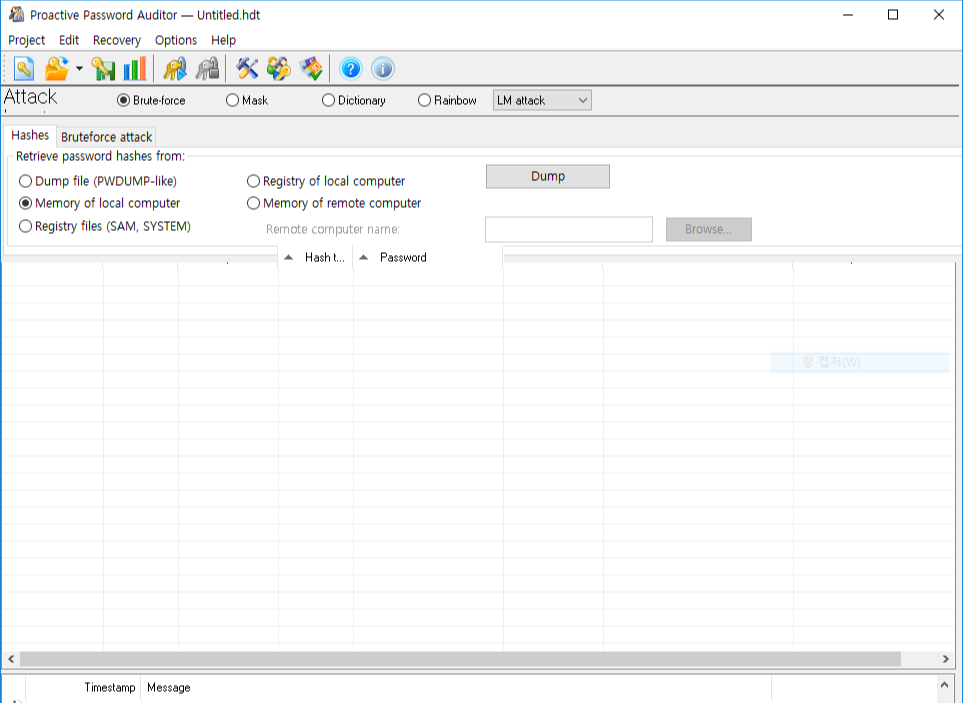

프로그램을 실행시키면 위와 같은 화면이 뜰겁니다. Dump 버튼을 누르면 사용자의 메모리를 덤프떠올겁니다. 메모리에는 우리 윈도우 계정의 비밀번호의 해시값이 저장되어 있습니다.

아래 사용자 계정 목록에서 뚫고자 하는 계정을 선택하고 위의 Bruteforce attack탭에 들어갑니다.

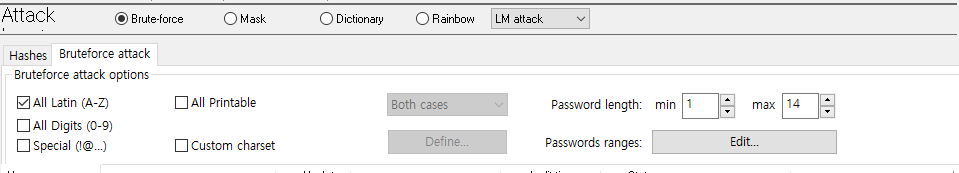

해시함수의 일방향성 때문에 비밀번호를 뚫기 위해서는 무차별대입 공격 또는 사전 대입 공격을 사용해야 합니다. 여기서 무차별대입 공격에 대한 설정을 할 수 있습니다.

All Latin은 A부터 Z까지 모든 알파벳을 다 넣어볼 것인지 정하는 옵션입니다.

All Digits는 0에서부터 9까지 모든 숫자를 다 넣어볼 것인지 정하는 옵션입니다.

Special은 특수문자를 다 넣어볼 것인지 정하는 옵션입니다.

Password Length는 비밀번호가 최소 몇자리부터 최대 몇자리 까지 넣어볼지 정하는 옵션입니다.

설정이 끝났으면 위와 같은 버튼을 누르면 Brute force attack이 진행되고, 조건에 맞게 잘 설정 했다면 비밀번호가 계정이름 옆에 나타날겁니다!

오늘은 여기까지 하고 다음 포스팅에선 사전 대입 공격에 대해 알아보겠습니다.

'IT > 해킹' 카테고리의 다른 글

| [해킹강좌]04.와이파이 비밀번호 알아내기 Kali Linux (0) | 2019.06.26 |

|---|---|

| [해킹강좌] 03.윈도우 계정 비밀번호 해킹2 (Dictionary Attack) (0) | 2019.04.27 |

| [해킹강좌] 비밀번호 알아내는법/SQL 인젝션 하는법 (6) | 2015.10.05 |

| [해킹강좌]02.Kali linux를 활용한 DoS공격 (22) | 2015.02.04 |

| [해킹강좌]01.Kali Linux 설치 (32) | 2015.01.22 |